第3章 信息系统治理_it审计的固有风险-程序员宅基地

技术标签: 信息系统项目管理师 第3章 信息系统治理

文章目录

信息系统治理(IT治理)是组织开展信息技术及其应用活动的重要管控手段,也是组织治理的重要组成部分。组织的数字化转型和组织建设过程中,IT治理起到重要的 统筹、评估、指导和 监督作用。信息技术审计(IT审计)作为与IT治理配套的组织管控手段,是IT治理不可或缺的评估和监督工具,重点承担着组织信息系统发展的 合规性检测以及 信息技术风险的管控等职能。

3.1IT治理

3.1.1 IT治理基础

1. IT治理的驱动因素

驱动组织开展高质量IT治理因素包括:①良好的IT治理能够确保组织IT投资有效性;②IT属于知识高度密集型领域,其价值发挥的弹性较大;③IT已经融入组织管理、运行、生产和交付等各领域中,成为各领域高质量发展的重要基础;④信息技术的发展演进以及新兴信息技术的引入,可为组织提供大量新的发展空间和业务机会等;⑤IT治理能够推动组织充分理解IT价值,从而促进IT价值挖掘和融合利用;⑥IT价值不仅仅取决于好的技术,也需要良好的价值管理,场景化的业务融合应用;⑦高级管理层的管理幅度有限,无法深入到IT每项管理当中,需要采用明确责权利和清晰管理去确保IT价值;⑧成熟度较高的组织以不同的方式治理IT,获得了领域或行业领先的业务发展效果。

2. IT治理的目标价值(与业务目标一致、有效利用信息与数据资源、风险管理)

lT治理主要目标包括:与业务目标一致、有效利用信息与数据资源、风险管理。

(1)与业务目标一致。IT治理要从组织目标和数字战略中抽取信息与数据需求和功能需求,形成总体的IT治理框架和系统整体模型,为进一步系统设计和实施奠定基础,保证信息技术开发利用跟上持续变化的业务目标。

(2)有效利用信息与数据资源。目前信息系统工程超期、IT客户的需求没有满足、IT平台不支持业务应用、数据开发利用效能与价值不高、信息技术与业务发展融合深度不够等问题突出,通过IT治理对信息与数据资源的管理职责进行有效管理,保证投资的回收,并支持决策。

(3)风险管理。由于组织越来越依赖于信息网络、信息系统和数据资源等,新的风险不断涌现,例如,新出现的技术没有管理,不符合现有法律和规章制度,没有识别对IT服务的威胁等。IT治理重视风险管理,通过制定信息与数据资源的保护级别,强调对关键的信息与数据资源,实施有效监控和事件处理。

3. IT治理的管理层次(最高管理层、执行管理层、业务与服务执行层)

IT 治理要保证总体战略目标能够从上而下贯彻执行,治理层主要集中在最高管理层(如董事会)和管理执行层。然而,由于IT治理的复杂性和专业性,治理层必须依赖组织的基层来提供决策和评估所需要的信息。基层依据组织总体目标采用相关的原则,提供评估业绩的衡量方法。因此,好的IT治理实践需要在组织全部范围内推行。管理层次大致可分为三层:最高管理层、执行管理层、业务与服务执行层。

最高管理层的主要职责包括:证实 IT 战略与业务战略是否一致;证实通过明确的期望和衡量手段交付IT价值;指导IT战略、平衡支持组织当前和未来发展的投资;指导信息和数据资源的分配。执行管理层的主要职责包括:制定IT的目标;分析新技术的机遇和风险;建设关键过程与核心竞争力;分配责任、定义规程、衡量业绩;管理风险和获得可靠保证等。业务及服务执行层的主要职责包括:信息和数据服务的提供和支持;IT基础设施的建设和维护;IT需求的提出和响应。

3.1.2 IT治理体系

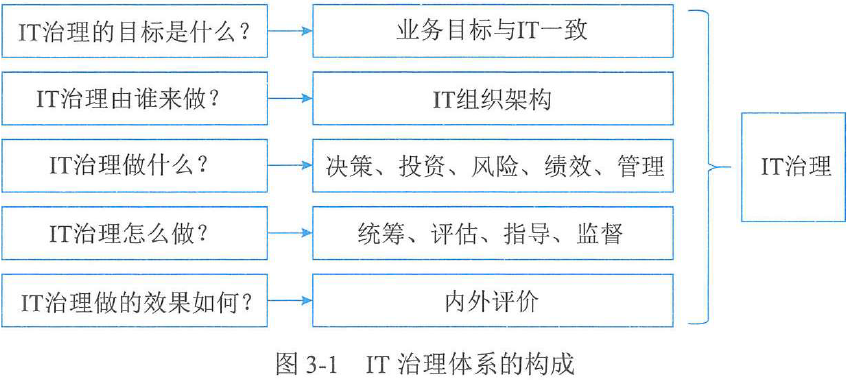

IT治理用于描述组织在信息化建设和数字化转型过程中是否采用有效的机制使得信息技术开发利用能够完成组织赋予它的使命。IT治理的核心是关注IT定位和信息化建设与数字化转型的责权利划分,如图3-1所示。IT治理体系的具体构成包括IT定位:IT应用的期望行为与业务目标一致;IT治理架构:业务和IT在治理委员会中的构成、组织IT与各分支机构的IT权责边界等;IT治理内容:投资、风险、绩效、标准和规范等;IT治理流程:统筹、评估、指导、监督;IT治理效果(内外评价)等。

1. IT治理关键决策

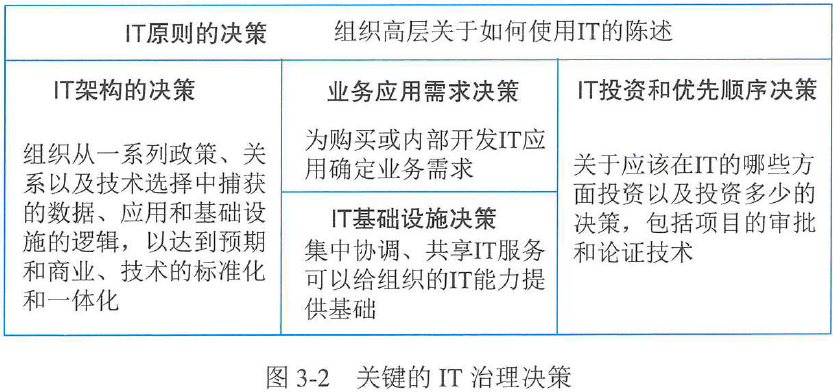

有效的lT治理必须关注五项关键决策,包括IT原则、IT架构、IT基础设施、业务应用需求、IT投资和优先顺序。

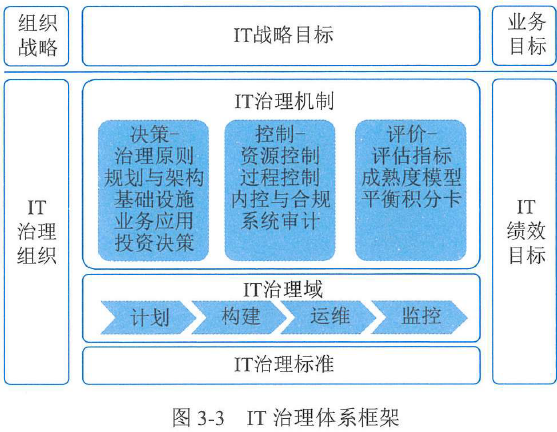

2. IT治理体系框架

IT治理体系框架以组织的战略目标为导向,架起了组织战略与IT的桥梁,实现了IT风险的全面管理以及IT资源的合理利用。IT治理体系框架具体包括:IT战略目标、IT治理组织、IT治理机制、IT治理域、IT治理标准和IT绩效目标等部分,形成一整套IT治理运行闭环。

(1) IT战略目标。IT战略目标是指为实现IT价值和目标,使组织从IT投入中获得最大收益,而针对IT与业务关系、IT决策、IT资源利用、IT风险控制等方面制定的目标。(2) IT治理组织。IT治理组织是界定组织中各相关主体在各自方面的治理范围、责权利及其相互关系的准则,它的核心是治理机构(如IT治理委员会等)的设置和权限的划分。各治理机构职权的分配以及各机构间的相互协调,它的强弱直接影响到治理的效率和效能,对1T治理效率起着决定性的作用。(3) IT治理机制。IT治理机制是IT治理决策机制、执行机制、风险控制机制、协调机制的综合体,各机制之间是相辅相成、相互促进的关系。有效的决策机制能保障IT决策与组织的业绩目标和战略目标相匹配;有效的执行机制能保证 IT 治理的良好运作,有效的风险控制机制能降低IT活动的风险,实现信息技术开发利用的价值效益;有效的协调机制能有力地发挥IT,治理的协调效应。(4) IT 治理域。IT 治理域是在IT 治理的规则之下,对组织的IT资源进行整合与配置,根据IT目标所采取的行动。以科学、规范的做法交付面向业务的高质量IT服务,确保信息化“高效做事情”、数字化“敏捷的决策”。IT治理域内容包括IT信息系统的计划、构建、运维与监控等。(5)IT 治理标准。IT治理标准包括IT治理基本规范、IT 治理实施参照、IT 治理评价体系和IT治理审计方法等方面,作为组织实施IT治理最佳实践和对标依据。(6) IT绩效目标。IT绩效目标关注IT价值的实现,评价IT规划与IT构建过程中是否满足业务需求以及构建过程中的工期、成本、质量是否达到目标。

3. IT治理核心内容(组织职责、战略匹配、资源管理、价值交付、风险管理、绩效管理)

IT治理本质上关心:①实现IT的业务价值;②IT风险的规避。前者是通过IT与业务战略匹配来实现的,后者通过在组织内部建立相关职责来实现。两者都需要相关资源的支持,并对其绩效进行有效度量。IT治理的核心内容包括六个方面:组织职责、战略匹配、资源管理、价值交付、风险管理和绩效管理。

(1)组织职责。组织职责指组织参与IT决策与管理的所有人员的集合,明确组织信息部门和业务部门之间的关系和责任,正确划分信息系统的所有者、建设者、管理者和监控者。

(2)战略匹配。IT治理的一个重要内容,是使组织的IT建设与组织战略相匹配,也就是通常所说的“战略匹配”。而战略匹配是IT为组织贡献业务价值的重要驱动力。

(3)资源管理。资源管理的主要功能是确保用户对组织的应用系统和基础设施都有良好的理解和应用,优化IT投资、IT资源(人、应用系统、信息、基础设施)的分配,做好人员的培训、发展计划。

(4)价值交付。通过对IT项目全生命周期的管理,确保IT能够按照组织战略实现预期的业务价值。

(5)风险管理。风险管理是IT治理中非常重要的内容。风险管理是确保IT资产的安全和灾难的恢复、组织信息资源的安全以及人员的隐私安全。风险管理即是保护业务价值。

(6)绩效管理。绩效管理主要是追踪和监视IT战略、IT项目的实施、信息资源的使用、IT服务的提供以及业务流程的绩效。绩效管理所采用的工具,如平衡积分卡,可以将组织的战略目标转化成各个职能部门或团队具体的业务活动的目标,从而保证组织战略目标的实现。

4. IT治理机制经验(建立IT治理机制的原则:简单、透明、适合)

建立IT治理机制的原则包括:①简单。机制应该明确地定义特定个人和团体所承担的责任和目标。②透明。有效的机制依赖于正式的程序。对于那些被治理决策所影响或是想要挑战治理决策的人来说,机制如何工作是需要非常清晰的。③适合。机制鼓励那些处于最佳位置的个人去制定特定的决策。

3.1.3 IT治理任务

组织的IT治理活动定义为统筹、指导、监督和改进。

组织开展IT治理活动的主要任务聚焦在如下五个方面。

全局统筹。价值导向。机制保障。创新发展。文化助推。

3.1.4 IT治理方法与标准

考虑到IT治理对组织战略目标达成的重要性,国内外各类机构持续研究并沉淀IT治理相关的最佳实践方法、定义相关标准,这里面比较典型的是我国信息技术服务标准库(ITSS)中IT治理系列标准、信息和技术治理框架(COBIT)和IT治理国际标准(ISO/IEC 38500)等。

1. ITSS中IT服务治理

我国IT治理标准化研究是围绕IT治理研究范畴,为IT过程、IT资源、信息与组织战略、组织目标的连接提供了一种机制。

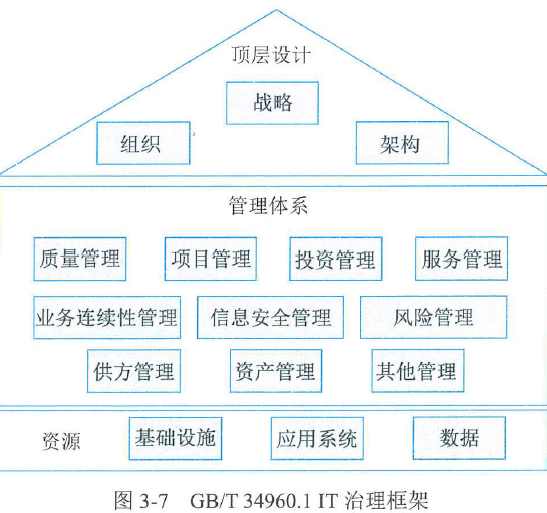

1)IT 治理通用要求(IT治理框架:顶层设计、管理体系、资源)

GB/T34960.1《信息技术服务治理第1部分:通用要求》规定了IT治理的模型和框架、实施IT治理的原则,以及开展IT顶层设计、管理体系和资源的治理要求。该标准可用于:①建立组织的IT治理体系,并实施自我评价;②开展信息技术审计;③研发、选择和评价IT治理相关的软件或解决方案;④第三方对组织的 IT 治理能力进行评价。

该标准定义的IT治理框架包含信息技术顶层设计、管理体系和资源三大治理域,每个治理域由如下若干治理要素组成,如图3-7所示。顶层设计治理域包含信息技术的战略,以及支撑战略的组织和架构;管理体系治理域包含信息技术相关的质量管理、项目管理、投资管理、服务管理、业务连续性管理、信息安全管理、风险管理、供方管理、资产管理和其他管理;资源治理域包含信息技术相关的基础设施、应用系统和数据。

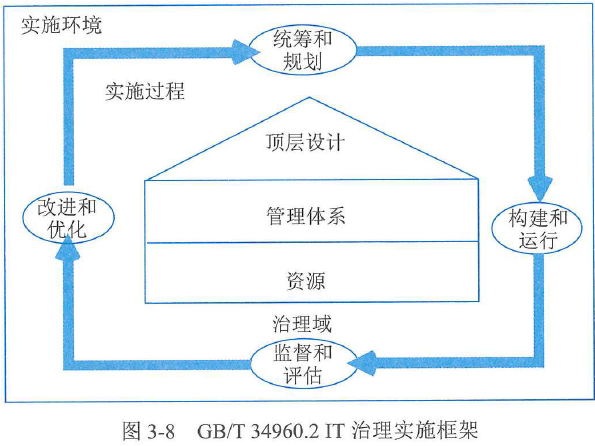

2)IT 治理实施指南(IT治理实施框架:实施环境、实施过程、治理域)

GB/T 34960.2《信息技术服务治理第2部分:实施指南》提出了IT治理通用要求的实施指南,分析了实施IT治理的环境因素,规定了IT 治理的实施框架、实施环境和实施过程,并明确顶层设计治理、管理体系治理和资源治理的实施要求。该标准适用于:①建立组织的IT治理实施框架,明确实施方法和过程;②组织内部开展IT治理的实施;③IT治理相关软件或解决方案实施落地的指导;④第三方开展IT 治理评价的指导。

IT治理实施框架包括治理的实施环境、实施过程和治理域,如图 3-8 所示。实施环境包括组织的内外部环境和促成因素。实施过程规定了IT治理实施的方法论,包括统筹和规划、构建和运行、监督和评估、改进和优化。治理域定义了IT治理对象,包括顶层设计、管理体系和资源。顶层设计包括战略、组织和架构;管理体系包括质量管理、项目管理、投资管理、服务管理、业务连续性管理、信息安全管理、风险管理、供方管理、资产管理和其他管理;资源包括基础设施、应用系统和数据。组织可以结合实施环境的分析,按照实施过程,以治理域为对象开展IT治理实施。

2.信息和技术治理框架

信息及相关技术控制目标(Control Objectives for Information and Related Technology,COBIT)是面向整个组织的信息和技术治理及管理框架,由成立于1969年的美国信息系统审计与控制协会(ISACA)组织设计并编制的。COBIT框架对治理和管理进行了明确区分,这两个学科涵盖不同的活动,需要不同的组织结构,并服务于不同目的。

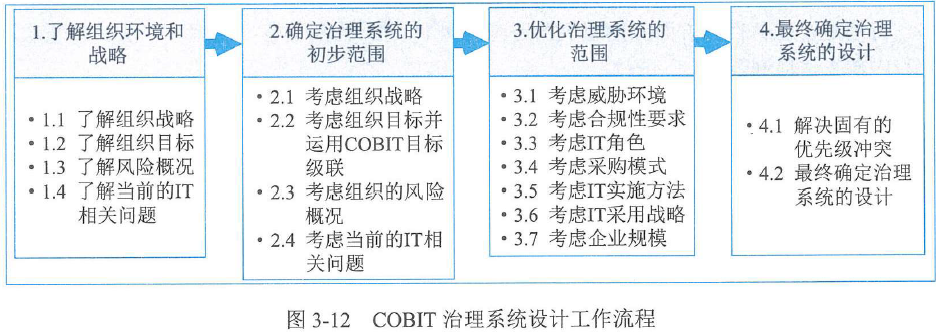

组织开展治理系统设计通过流程化的方式进行,如图3-12所示,COBIT给出了建议设计流程:①了解组织环境和战略;②确定治理系统的初步范围;③优化治理系统的范围;④最终确定治理系统的设计。

3.IT治理国际标准(评估、指导、监督)

ISO/IEC FDIS 38500:2014,提供了IT良好治理的原则、定义和模式,以帮助最高级别组织的人员理解和履行其在组织使用IT方面的法律、法规和道德义务。

该标准规定治理机构应通过评估、指导和监督三个主要任务来治理IT。

3.2 IT审计

为了有效控制IT风险,有必要对组织的信息系统治理及IT内控与管理等开展IT审计,充分发挥IT审计监督的作用,提高组织的信息系统治理水乎,促进组织信息系统治理目标的实现。

3.2.1 IT审计基础

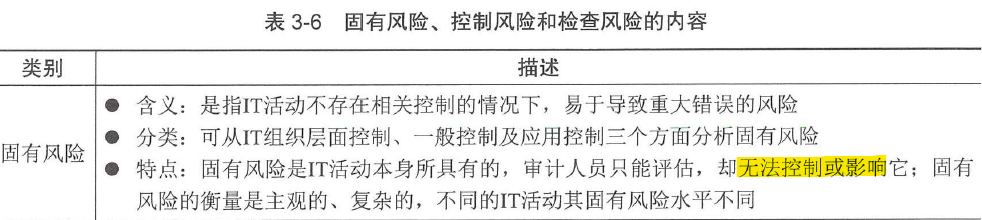

IT审计重要性是指IT审计风险(固有风险、控制风险、检查风险)对组织影响的严重程度,如:财务损失、业务中断、失去客户信任、经济制裁等。

IT审计的目的是指通过开展IT审计工作,了解组织IT系统与IT活动的总体状况,对组织是否实现IT目标进行审查和评价,充分识别与评估相关IT风险,提出评价意见及改进建议,促进组织实现IT目标。

组织的IT目标主要包括:①组织的IT 战略应与业务战略保持一致;②保护信息资产的安全及数据的完整、可靠、有效;③提高信息系统的安全性、可靠性及有效性;④合理保证信息系统及其运用符合有关法律、法规及标准等的要求。

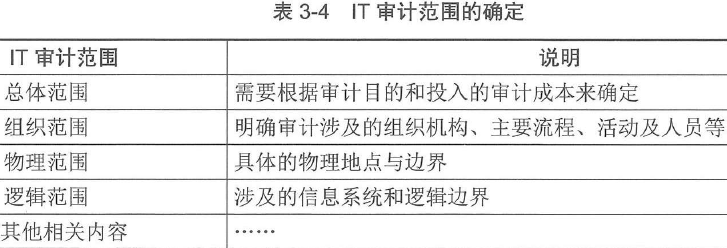

IT审计范围

IT审计范围需要根据审计目的和投入的审计成本来确定。在确定审计范围时,除了考虑前面提及的审计内容外,还需要明确审计的组织范围、物理位置以及信息系统相关逻辑边界。

根据GB/T34690.4《信息技术服务治理第4部分:审计导则》,对IT审计人员的要求包括职业道德、知识、技能、资格与经验、专业胜任能力及利用外部专家服务等方面。

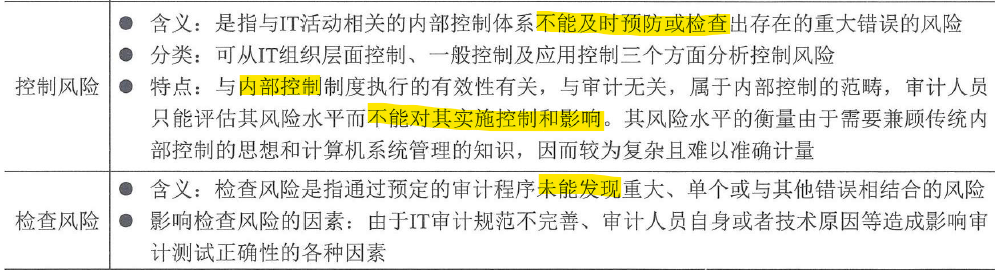

IT审计风险(固有、控制、检查、总体审计 风险)

IT审计风险主要包括固有风险、控制风险、检查风险和总体审计风险。

总体审计风险是指针对单个控制目标所产生的各类审计风险总和。良好的审计计划应尽可能评估和控制审计风险,减少或控制所检查领域的审计风险,比如采取合适的审计工具,在完成审计时把总体审计风险控制在足够低的水平之内,以达到预期保证水平。

审计风险也用于描述审计人员在执行审计任务时可接受的风险水平。审计人员可通过设定目标风险水平并调整审计工作量,以合适的审计成本满足最小化总体审计风险要求。

3.2.2 审计方法与技术

1.IT审计依据与准则

IT审计活动的开展需要结合相关法律法规、准则与标准。国际上发布的常用审计准则有:

信息系统审计准则(ISACA,国际信息系统审计协会发布)。

《内部控制一整体框架》报告,即通称的COSO(The Organizations of The National Commission of Fraudulent Financial Reporting,美国虚假财务报告委员会下属的发起人委员会)报告。

《萨班斯法案》(Sarbanes-Oxley Act, SOX)。SOX是美国政府出台的一部涉及会计职业监管、组织治理、证券市场监管等方面改革的重要法律。

信息及相关技术控制目标(Control Objectives for Information and related Technology, COBIT)是目前国际上通用的信息及相关技术控制规范。

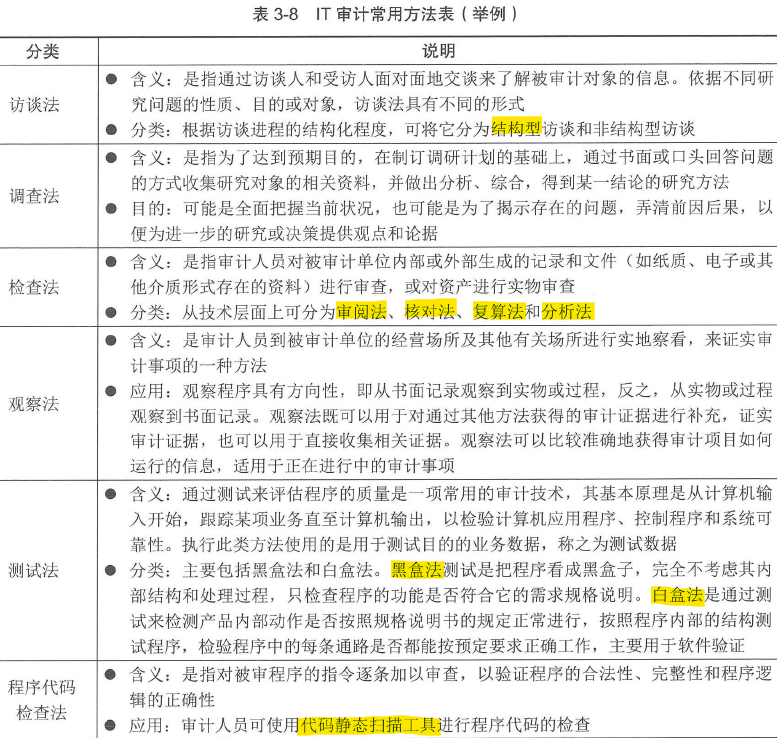

2.IT审计常用方法

IT审计方法就是为了完成IT审计任务所采取的手段。在IT审计工作中,要完成每一项审计工作,都应选择合适的审计方法。常用审计方法包括:访谈法、调查法、检查法、观察法、测试法和程序代码检查法等,如表3-8所示。

3.IT审计技术

常用的IT审计技术包括风险评估技术、审计抽样技术、计算机辅助审计技术及大数据审计技术。

1)风险评估技术

风险识别技术:用以识别可能影响一个或多个目标的不确定性,包括德尔菲法、头脑风暴法、检查表法、SWOT技术及图解技术等。

风险分析技术:是对风险影响和后果进行评价和估量,包括定性分析和定量分析。

风险评价技术:是在风险分析的基础上,通过相应的指标体系和评价标准,对风险程度进行划分,以揭示影响成败的关键风险因素,包括单因素风险评价和总体风险评价。

风险应对技术:IT技术体系中为特定风险制定的应对技术方案,包括云计算、冗余链路、冗余资源、系统弹性伸缩、两地三中心灾备、业务熔断限流等。

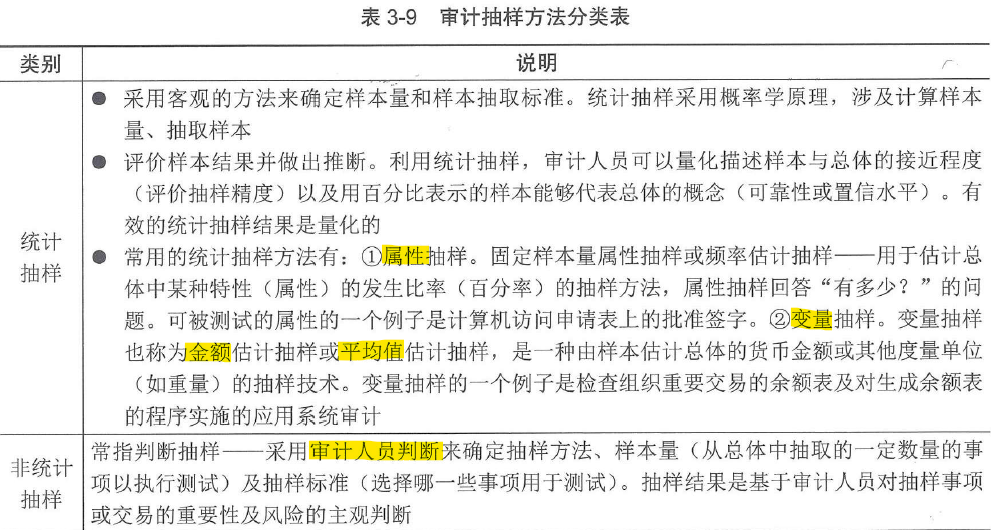

2)审计抽样技术

审计抽样是指审计人员在实施审计程序时,从审计对象总体中选取一定数量的样本进行测试,并根据测试结果,推断审计对象总体特征的一种方法。审计抽样适用于时间及成本都不允许对既定总体中的所有交易或事件进行全面审计时。“总体”是指需要检查的全部事项, “样本”是用于测试总体的子集。审计抽样的方法如表3-9 所示。

3)计算机辅助审计技术

计算机辅助审计(Computer Assisted Audit Tools, CAAT) ,也称为利用计算机审计,是指审计人员在审计过程和审计管理活动中,以计算机为工具来执行和完成某些审计程序和任务的一种新兴审计技术。

CAAT使得审计人员可以独立地收集信息,CAAT为针对既定的审计目标访问和分析数据提供了一种方法,并以系统记录的可靠性为重点报告审计发现。源信息可靠性是审计发现的保证基础。CAAT包括多种工具和技术,如通用审计软件(GAS)、测试数据、实用工具软件、专家系统等。

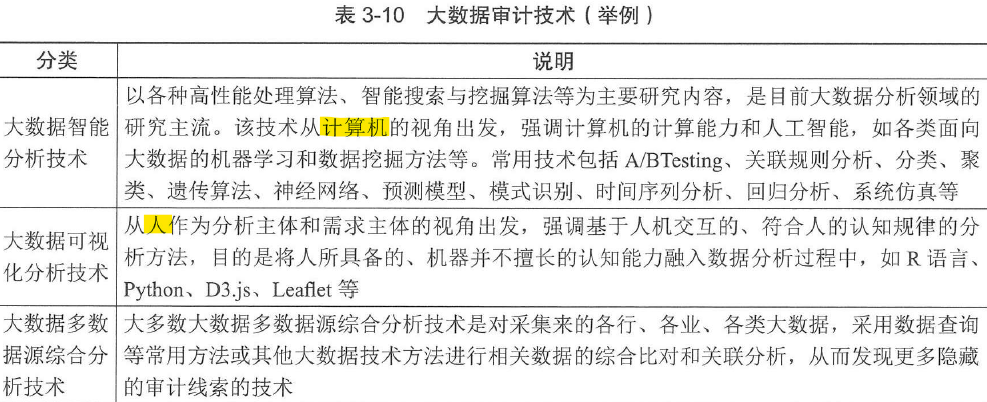

4)大数据审计技术

大数据审计是指遵循大数据理念,运用大数据技术方法和工具,利用数量巨大、来源分散、格式多样的数据,开展跨层级、跨系统、跨部门和跨业务等的深入挖掘与分析,提升审计发现问题、评价判断、宏观分析的能力。大数据审计技术包括大数据智能分析技术、大数据可视化分析技术及大数据多数据源综合分析技术等,如表3-10所示。

4.IT审计证据

审计证据是指由审计机构和审计人员获取,用于确定所审计实体或数据是否遵循既定标准或目标,形成审计结论的证明材料。审计证据是审计意见的支柱,是审计人员形成审计结论的基础。审计人员必须基于足够、相关和适当的审计证据,为其审计观点提供合理的结论。审计证据还可以被作为解除或追究被审计人经济责任的依据,并且审计证据还是控制审计工作质量的关键。

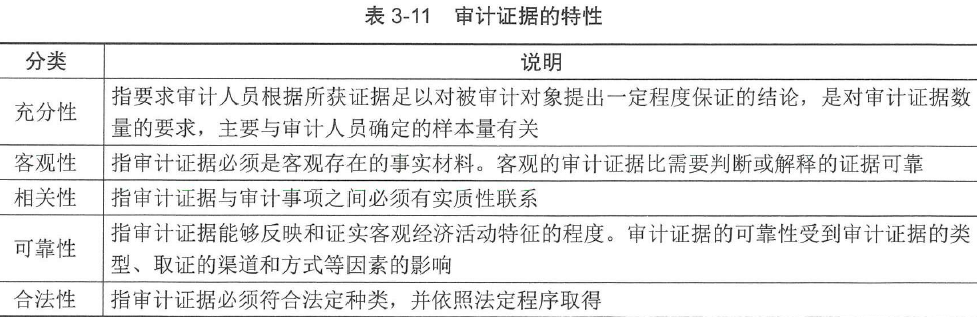

审计证据的特性是指审计证据内在性质和特征,具体体现为审计人员围绕这些性质和特征收集审计证据时应达到的基本要求。对审计证据的属性,在国际上有不同的描述。审计证据的特性如表 3-11 所示。

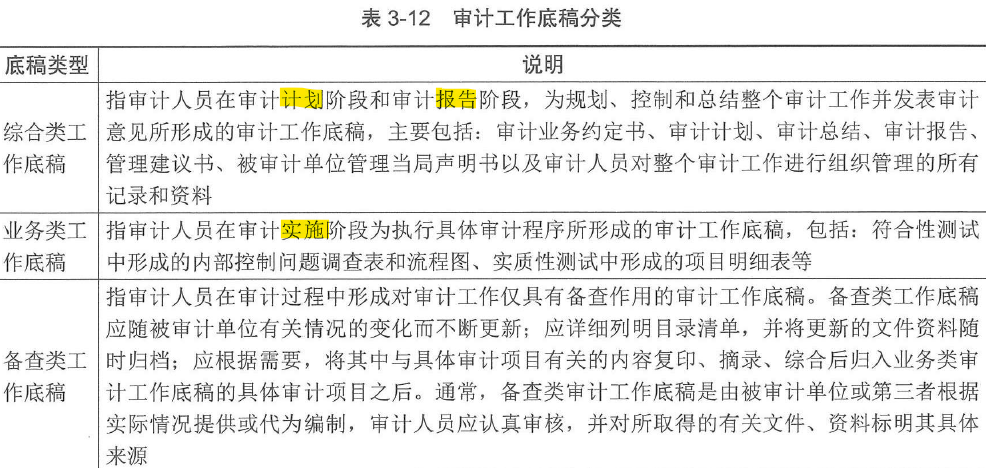

5.IT审计底稿(综合类、业务类、备查类)

审计工作底稿是指审计人员对制订的审计计划、实施的审计程序、获取的相关审计证据,以及得出的审计结论做出的记录。审计工作底稿是审计证据的载体,是审计人员在审计过程中形成的审计工作记录和获取的资料。它形成于审计过程,也反映整个审计过程。审计底稿的作用表现在:是形成审计结论、发表审计意见的直接依据;是评价考核审计入员的主要依据;是审计质量控制与监督的基础;对未来审计业务具有参考备查作用。

审计工作底稿一般分为综合类工作底稿、业务类工作底稿和备查类工作底稿。

审计工作底稿作为审计人员在整个审计过程中形成的审计工作记录资料,在编制上应满足内容和形式两方面的要求:内容要求包括资料翔实、重点突出、繁简得当、结论明确;形式要求包括要素齐全、格式规范、标识一致、记录清晰。

通常,根据审计机构的组织规模和业务范围,可以实行对审计工作底稿的三级复核制度。审计工作底稿三级复核制度是指以审计机构负责人、部门负责人和项目负责人(或项目经理)为复核人,依照规定的程序和要点对审计工作底稿进行逐级复核的制度。三级复核制度目前已成为较为普遍采用的形式,对于提高审计工作质量、加强质量控制起了重要的作用。

为了维护被审计单位及相关单位的利益,审计机构对审计工作底稿中涉及的商业秘密保密,建立健全审计工作底稿保密制度。但由于下列两种情况需要查阅审计工作底稿的,不属于泄密情形:法院、检察院及国家其他部门依法查阅,并按规定办理了必要手续;审计协会或其委派单位对审计机构执业情况进行检查。审计工作底稿按照一定的标准归入审计档案后,应交由档案管理部门进行管理,并确保审计档案的安全、完整。

3.2.3审计流程(准备、实施、终结、后续审计)

审计流程是指审计人员在具体审计过程中采取的行动和步骤。科学、规范的审计流程不但是分配审计工作的具体依据,还是控制审计工作的有效工具,并同时具有的作用包括:①有效地指导审计工作;②有利于提高审计工作效率;③有利于保证审计项目质量;④有利于规范审计工作。

通常,审计流程的含义有广义和狭义两种之分。狭义的审计流程是指审计人员在取得审计证据、完成审计目标、得出审计结论过程中所采取的步骤和方法。广义的审计流程是指审计机构和审计人员对审计项目从开始到结束的整个过程采取的系统性工作步骤,一般分为审计准备、审计实施、审计终结及后续审计四个阶段,每个阶段又包含若干具体内容。

(1)审计准备阶段。IT审计准备阶段是指IT审计项目从计划开始,到发出审计通知书为止的期间。准备阶段是整个审计过程的起点和基础,准备阶段的工作是否充分、合理、细致,对提高审计工作效率,保证审计工作质量至关重要。准备阶段工作一般包括:①明确审计目的及任务;②组建审计项目组;③搜集相关信息;④编制审计计划等。

(2)审计实施阶段。IT审计实施阶段是审计人员将项目审计计划付诸实施的期间。此阶段的工作是审计全过程的中心环节,是整个审计流程的关键阶段,关系到整个审计工作的成败。实施阶段主要完成工作包括:①深入调查并调整审计计划;②了解并初步评估IT内部控制;③进行符合性测试;④进行实质性测试等。

(3)审计终结阶段。IT审计终结阶段是整理审计工作底稿、总结审计工作、编写审计报告、做出审计结论的期间。审计人员应运用专业判断,综合分析所收集到的相关证据,以经过核实的审计证据为依据,形成审计意见、出具审计报告。终结阶段的工作一般包括:①整理与复核审计工作底稿;②整理审计证据;③评价相关IT控制目标的实现;④判断并报告审计发现;⑤沟通审计结果;⑥出具审计报告;⑦归档管理等。

(4)后续审计阶段。后续审计是在审计报告发出后的一定时间内,审计人员为检查被审计单位对审计问题和建议是否已经采取了适当的纠正措施,并取得预期效果的跟踪审计。后续审计并不是一次新的审计,而是前一次审计的有机组成部分。实施后续审计,可不必遵守审计流程的每一过程和要求,但必须依法依规进行检查、调查,收集审计证据,写出后续审计报告。

3.2.4审计内容(IT内部控制审计、IT专项审计)

IT审计业务和服务通常分为IT内部控制审计和IT专项审计。IT内部控制审计主要包括组织层面IT控制审计、IT一般控制审计及应用控制审计;IT专项审计主要是指根据当前面临的特殊风险或者需求开展的IT审计,审计范围为IT综合审计的某一个或几个部分。有关IT内部控制审计与IT专项审计的具体内容如表3-13所示。

3.3本章练习

1选择题

“计算机硬件故障或软件不足,易造成信息的损坏和丢失,导致数据处理过程中发生偶发错误”,描述的风险类型是。

A固有风险B控制风险C.检查风险 D.审计风险

参考答案:A

——指审计人员在审计实施阶段为执行具体审计程序所形成的审计工作底稿。

A.综合类工作底稿B业务类工作底稿C备查类工作底稿D技术类工作底稿

参考答案:B

关于IT审计范围的描述,不正确的是:

A总体范围需要根据审计目的和投入的审计成本来确定 B组织范围需明确审计涉及的组织机构、主要的流程、活动及人员等C.逻辑范围需明确涉及的信息系统D.物理范围需明确具体的物理地点与边界

参考答案:C

组织外包其软件开发,——是该组织IT管理的责任。A作为开发人员参加系统设计B支付服务提供商C与服务提供商谈判合同D控制服务提供商遵守服务合同

参考答案:D

——不属于IT治理的三大主要目标。A与业务目标一致B.质量控制C有效利用信息与数据资源D风险管理

参考答案:B

《信息技术服务治理第1部分:通用要求》标准不适用于。

A.建立组织的IT治理体系并实施自我评价B组织的IT治理能力进行自我评价C研发、选择和评价IT治理相关的软件或解决方案D开展信息技术审计

参考答案:B

COBIT 2019核心模型中的治理和管理目标分为五个领域,____领域是由董事会和执行管理层负责。

A评估、指导和监控(EDM) B调整、规划和组织(APO) C内部构建、外部采购和实施(BAI) D交付、服务和支持(DSS)

参考答案:A

2.思考题

(1)IT 治理的管理层次可分为三层: 最高管理层、执行管理层、业务与服务执行层,请简要描述这 3 个层次的主要职责分别是什么?

IT 治理的管理层次一般可以分为三个层次:最高管理层、执行管理层和业务与服务执行层。

最高管理层的主要职责是制定 IT 治理政策,负责 IT 治理的战略规划,确定 IT 治理的投资方向,建立 IT 治理的组织框架,定期对 IT 治理进行评估。

执行管理层的主要职责是根据最高管理层的决策,制定 IT 治理的实施方案,组织实施,确保 IT 治理的实施质量,定期对 IT 治理的实施进行评估。

业务与服务执行层的主要职责是根据执行管理层的方案,组织实施 IT 治理,确保 IT 治理的各项业务和服务按照要求进行,定期对 IT 治理的业务和服务进行评估。

(2) IT 治理的核心内容包括哪 6 个方面,请简述?

IT 治理的核心内容包括:技术架构、信息安全、系统运行管理、企业资源规划、业务流程管理以及风险管理。

技术架构是指构建 IT 技术架构,以确保 IT 系统的稳定性、可靠性和可用性。

信息安全是指实施严格的安全控制措施,以确保 IT 系统的安全性和保护组织的信息资源。

系统运行管理是指实施有效的运行管理,以确保 IT 系统的稳定性、可靠性和可用性。

企业资源规划是指企业 IT 资源的统筹规划,以提高 IT 系统的性价比,满足企业发展的需求。

业务流程管理是指实施有效的业务流程管理,以实现 IT 系统的有效运行,提高企业业务的效率。

风险管理是指实施有效的风险管理,以确保 IT 系统的安全性,防止可能发生的灾难性后果。

总之,IT 治理的核心内容包括:技术架构、信息安全、系统运行管理、企业资源规划、业务流程管理以及风险管理,这些内容都是IT治理的重要组成部分,旨在确保IT系统的稳定性、可靠性和可用性,保护企业信息资源,提高企业业务的效率,防止可能发生的灾难性后果。

(3) 请指出IT 审计的常用方法,并根据你的理解举例说明信息系统项目管理可能使用的方法及具体运用。

IT 审计是一种以信息系统为核心的审计活动,它的主要目的是检查组织的信息系统是否按照有效的安全管理措施进行管理,以确保它们能够满足组织的业务需求。IT 审计的常用方法包括:审计计划、审计程序、审计报告、审计报表、审计测试和审计审查等。

信息系统项目管理可以使用审计计划来确定要审计的项目,审计程序则可以帮助识别和评估项目的风险,审计报告则可以提供有关项目审计结果的详细信息,审计报表可以帮助识别项目的审计趋势,审计测试可以检测项目的安全性,而审计审查则可以检查项目是否按照规定的安全标准来实施。例如,在信息系统项目管理中,可以使用审计计划来确定要审计的项目,审计程序来识别和评估项目的风险,审计报告来提供有关项目审计结果的详细信息,审计报表来识别项目的审计趋势,审计测试来检测项目的安全性,以及审计审查来检查项目是否按照规定的安全标准来实施。通过使用这些方法,可以有效地管理信息系统项目,确保它们能够满足组织的业务需求。

智能推荐

从零开始搭建Hadoop_创建一个hadoop项目-程序员宅基地

文章浏览阅读331次。第一部分:准备工作1 安装虚拟机2 安装centos73 安装JDK以上三步是准备工作,至此已经完成一台已安装JDK的主机第二部分:准备3台虚拟机以下所有工作最好都在root权限下操作1 克隆上面已经有一台虚拟机了,现在对master进行克隆,克隆出另外2台子机;1.1 进行克隆21.2 下一步1.3 下一步1.4 下一步1.5 根据子机需要,命名和安装路径1.6 ..._创建一个hadoop项目

心脏滴血漏洞HeartBleed CVE-2014-0160深入代码层面的分析_heartbleed代码分析-程序员宅基地

文章浏览阅读1.7k次。心脏滴血漏洞HeartBleed CVE-2014-0160 是由heartbeat功能引入的,本文从深入码层面的分析该漏洞产生的原因_heartbleed代码分析

java读取ofd文档内容_ofd电子文档内容分析工具(分析文档、签章和证书)-程序员宅基地

文章浏览阅读1.4k次。前言ofd是国家文档标准,其对标的文档格式是pdf。ofd文档是容器格式文件,ofd其实就是压缩包。将ofd文件后缀改为.zip,解压后可看到文件包含的内容。ofd文件分析工具下载:点我下载。ofd文件解压后,可以看到如下内容: 对于xml文件,可以用文本工具查看。但是对于印章文件(Seal.esl)、签名文件(SignedValue.dat)就无法查看其内容了。本人开发一款ofd内容查看器,..._signedvalue.dat

基于FPGA的数据采集系统(一)_基于fpga的信息采集-程序员宅基地

文章浏览阅读1.8w次,点赞29次,收藏313次。整体系统设计本设计主要是对ADC和DAC的使用,主要实现功能流程为:首先通过串口向FPGA发送控制信号,控制DAC芯片tlv5618进行DA装换,转换的数据存在ROM中,转换开始时读取ROM中数据进行读取转换。其次用按键控制adc128s052进行模数转换100次,模数转换数据存储到FIFO中,再从FIFO中读取数据通过串口输出显示在pc上。其整体系统框图如下:图1:FPGA数据采集系统框图从图中可以看出,该系统主要包括9个模块:串口接收模块、按键消抖模块、按键控制模块、ROM模块、D.._基于fpga的信息采集

微服务 spring cloud zuul com.netflix.zuul.exception.ZuulException GENERAL-程序员宅基地

文章浏览阅读2.5w次。1.背景错误信息:-- [http-nio-9904-exec-5] o.s.c.n.z.filters.post.SendErrorFilter : Error during filteringcom.netflix.zuul.exception.ZuulException: Forwarding error at org.springframework.cloud..._com.netflix.zuul.exception.zuulexception

邻接矩阵-建立图-程序员宅基地

文章浏览阅读358次。1.介绍图的相关概念 图是由顶点的有穷非空集和一个描述顶点之间关系-边(或者弧)的集合组成。通常,图中的数据元素被称为顶点,顶点间的关系用边表示,图通常用字母G表示,图的顶点通常用字母V表示,所以图可以定义为: G=(V,E)其中,V(G)是图中顶点的有穷非空集合,E(G)是V(G)中顶点的边的有穷集合1.1 无向图:图中任意两个顶点构成的边是没有方向的1.2 有向图:图中..._给定一个邻接矩阵未必能够造出一个图

随便推点

MDT2012部署系列之11 WDS安装与配置-程序员宅基地

文章浏览阅读321次。(十二)、WDS服务器安装通过前面的测试我们会发现,每次安装的时候需要加域光盘映像,这是一个比较麻烦的事情,试想一个上万个的公司,你天天带着一个光盘与光驱去给别人装系统,这将是一个多么痛苦的事情啊,有什么方法可以解决这个问题了?答案是肯定的,下面我们就来简单说一下。WDS服务器,它是Windows自带的一个免费的基于系统本身角色的一个功能,它主要提供一种简单、安全的通过网络快速、远程将Window..._doc server2012上通过wds+mdt无人值守部署win11系统.doc

python--xlrd/xlwt/xlutils_xlutils模块可以读xlsx吗-程序员宅基地

文章浏览阅读219次。python–xlrd/xlwt/xlutilsxlrd只能读取,不能改,支持 xlsx和xls 格式xlwt只能改,不能读xlwt只能保存为.xls格式xlutils能将xlrd.Book转为xlwt.Workbook,从而得以在现有xls的基础上修改数据,并创建一个新的xls,实现修改xlrd打开文件import xlrdexcel=xlrd.open_workbook('E:/test.xlsx') 返回值为xlrd.book.Book对象,不能修改获取sheett_xlutils模块可以读xlsx吗

关于新版本selenium定位元素报错:‘WebDriver‘ object has no attribute ‘find_element_by_id‘等问题_unresolved attribute reference 'find_element_by_id-程序员宅基地

文章浏览阅读8.2w次,点赞267次,收藏656次。运行Selenium出现'WebDriver' object has no attribute 'find_element_by_id'或AttributeError: 'WebDriver' object has no attribute 'find_element_by_xpath'等定位元素代码错误,是因为selenium更新到了新的版本,以前的一些语法经过改动。..............._unresolved attribute reference 'find_element_by_id' for class 'webdriver

DOM对象转换成jQuery对象转换与子页面获取父页面DOM对象-程序员宅基地

文章浏览阅读198次。一:模态窗口//父页面JSwindow.showModalDialog(ifrmehref, window, 'dialogWidth:550px;dialogHeight:150px;help:no;resizable:no;status:no');//子页面获取父页面DOM对象//window.showModalDialog的DOM对象var v=parentWin..._jquery获取父window下的dom对象

什么是算法?-程序员宅基地

文章浏览阅读1.7w次,点赞15次,收藏129次。算法(algorithm)是解决一系列问题的清晰指令,也就是,能对一定规范的输入,在有限的时间内获得所要求的输出。 简单来说,算法就是解决一个问题的具体方法和步骤。算法是程序的灵 魂。二、算法的特征1.可行性 算法中执行的任何计算步骤都可以分解为基本可执行的操作步,即每个计算步都可以在有限时间里完成(也称之为有效性) 算法的每一步都要有确切的意义,不能有二义性。例如“增加x的值”,并没有说增加多少,计算机就无法执行明确的运算。 _算法

【网络安全】网络安全的标准和规范_网络安全标准规范-程序员宅基地

文章浏览阅读1.5k次,点赞18次,收藏26次。网络安全的标准和规范是网络安全领域的重要组成部分。它们为网络安全提供了技术依据,规定了网络安全的技术要求和操作方式,帮助我们构建安全的网络环境。下面,我们将详细介绍一些主要的网络安全标准和规范,以及它们在实际操作中的应用。_网络安全标准规范