教程名称:天道酬勤漏洞挖掘教程目录:【】1.修改程序验证流程【】2.堆栈的溢出实践【】3.堆栈溢出利用原理【】4.利用漏洞控制程序执行流程【】5.向目标进程中植入代码【】6.获取跳板Jmp_esp的地址【】7.使用跳板...

”漏洞挖掘“ 的搜索结果

施耐德充电桩漏洞挖掘之旅1

标签: mr c#

1. 远程获取设备 Root 权限 2. 需登录,需交互 2. 这个时候 G 键跳到出错的 1ADC 的地,可以看到是个负值,指向它的上

本课程将带领大家分析计算机程序,逆向程序,漏洞挖掘,发现计算机程序的安全隐患,从而提升大家对计算机程序安全的认识。

PHP漏洞挖掘(四):PHP漏洞靶场实战分析——课程资源百度网盘下载,,亲测真实有效可用!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

揭秘家用路由器0day漏洞挖掘技术.pdf 仅供用学习交流使用,不可用于商业用途,如有版权问题,请联系删除!

web漏洞挖掘思维导图

标签: web html

适合想学习web知识的人

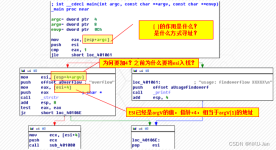

二进制漏洞挖掘-栈溢出-开启Canary1

基于源码与二进制文件的的静态漏洞挖掘分析可以检测出很多漏洞,但同时存在很多漏报以及误报。动态分析技术分析动态调试器中程序的内存、状态以及调试器的寄存器等信息,进而发现潜在的安全漏洞,具有较高的准确率和较...

SQL注入漏洞挖掘.pptx

标签: SQL

SQL相关资料

百度安全实验室漏洞挖掘方法整理

洞挖掘技术的总体概览,并针对漏洞挖掘领域中使用较多的污染流传播分析、可达路径分析、符号执 行、Fuzzing测试等技术进行详细阐述,还对混合符号执行和定向Fuzzing等动静态结合的技术进行了介 绍....

毕业设计 C-V2X漏洞挖掘 开放资源.zip毕业设计 C-V2X漏洞挖掘 开放资源.zip毕业设计 C-V2X漏洞挖掘 开放资源.zip毕业设计 C-V2X漏洞挖掘 开放资源.zip毕业设计 C-V2X漏洞挖掘 开放资源.zip毕业设计 C-V2X漏洞挖掘 ...

PHP漏洞挖掘(三):PHP工具开发实战——课程资源百度网盘下载,亲测真实有效可用!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

PHP漏洞挖掘(六):PHP常见CMS的漏洞分析——课程资源百度网盘下载,亲测真实有效可用!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

可能找不到漏洞了,这个时候就需要通过IP来查找其他开放服务,进而挖掘漏洞在护网中我们获得信息就是目标名称,比如:xx学校,xx公司,这个时候我们就可以通过这些名字去QCC,天眼查等网站去找对应的公司,然后找到...

PHP漏洞挖掘(八):PHP框架漏洞分析详解——课程资源百度网盘下载,亲测真实有效可用!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

实战介绍Windows下的PC客户端常见漏洞挖掘 - 云+社区 - 腾讯云实战介绍Windows下的PC客户端常见漏洞挖掘0X00 为什么写这篇文章对于小白来说

开始之前做个自我介绍,我是来自F0tsec团队的Subs,也是刚接触安全没有多久的菜狗,刚趁着安全客推荐的平台活动,尝试了三天漏洞挖掘,我运气挺好的(挖到了四个低危,2个中危,一个严重漏洞),也因此结实了SRC年度...

来自梆梆安全的horseking给我们带来了好几种挖掘移动端安全漏洞的姿势,十八式非常熟练,功底深厚~最后又介绍了一种诡异的软件商店,能让咱家APP悄悄的消失,也能让其他家的APP悄悄出现 议程 漏洞分类 挖掘的一些...

PHP漏洞挖掘(十):PHP高级开发技术——课程资源百度网盘下载,亲测真实有效可用!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

exploit:二进制漏洞挖掘技术摘要

标签: C

exploitSummary of binary vulnerability mining techniques该项目是关于挖掘二进制漏洞的一些技术和技巧,可以理解为它是一个教材,里面包含了一些常见漏洞的原理和攻击方式。由于本人水平有限,不能避免可能会在...

PHP漏洞挖掘(九):PHP网站代码审计实战——课程资源百度网盘下载,亲测真实有效可用!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

介绍二进制漏洞挖掘的一个方法思路,用IDA解析二进制代码,取得程序的函数,栈帧,数据流,控制流;取得程序的界面资源,取得资源对应的函数代码,综合分析程序的堆溢、栈溢、同步问题、线程安全问题、 逻辑漏洞分析...

88-漏洞挖掘之服务器漏洞挖掘

Thinkphp从漏洞挖掘到安全防御.pdf

2021CVVD首届车联网漏洞挖掘赛初赛参赛源码+学习说明.zip2021CVVD首届车联网漏洞挖掘赛初赛参赛源码+学习说明.zip2021CVVD首届车联网漏洞挖掘赛初赛参赛源码+学习说明.zip2021CVVD首届车联网漏洞挖掘赛初赛参赛源码+...

推荐文章

- 机器学习之超参数优化 - 网格优化方法(随机网格搜索)_网格搜索参数优化-程序员宅基地

- Lumina网络进入SDN市场-程序员宅基地

- python引用传递的区别_php传值引用的区别-程序员宅基地

- 《TCP/IP详解 卷2》 笔记: 简介_tcpip详解卷二有必要看吗-程序员宅基地

- 饺子播放器Jzvd使用过程中遇到的问题汇总-程序员宅基地

- python- flask current_app详解,与 current_app._get_current_object()的区别以及异步发送邮件实例-程序员宅基地

- 堪比ps的mac修图软件 Pixelmator Pro 2.0.6中文版 支持Silicon M1_pixelmator堆栈-程序员宅基地

- 「USACO2015」 最大流 - 树上差分_usaco 差分-程序员宅基地

- Leetcode #315: 计算右侧小于当前元素的个数_找元素右边比他小的数字-程序员宅基地

- HTTP图解读书笔记(第六章 HTTP首部)响应首部字段_web响应的首部内容-程序员宅基地