”漏洞挖掘基础“ 的搜索结果

漏洞:通常情况下不影响软件的正常功能,但如果被攻击者利用,有可能驱使软件去执行一些额外的恶意代码,从而引发严重的后果。最常见的漏洞有缓冲区溢出漏洞、整数溢出漏洞、指针覆盖漏洞等。

这种攻击一般依赖于目标对象之前已经通过了具有漏洞的网站的身份认证,并且攻击者向该网站发起的提交动作和网站的响应不被目标对象感知。当CSRF攻击成功时,我们就可以修改服务器端信息并很有可能完全接管用户的账号。...

二进制漏洞挖掘和利用是漏洞挖掘的高级阶段,需要掌握常见的二进制漏洞类型和相应的挖掘方法。练习和实践是学习漏洞挖掘和利用的重要途径,需要通过实践来巩固和提高自己的技能。**读者福利 |**

VulnHub 是一个免费的、...网络安全和渗透测试是漏洞挖掘的重要组成部分,需要掌握网络安全基础知识和渗透测试方法。练习和实践是学习漏洞挖掘和利用的重要途径,需要通过实践来巩固和提高自己的技能。**读者福利 |**

希望这篇文章在可以帮助你解开一些对于漏洞挖掘的谜团。在学习和研究漏洞挖掘的过程中遇到困难并感到不知所措是很正常的。不过学习的过程就是这样,只有不断的去尝试才会进步。祝你在漏洞挖掘的路上走的越来越远。

3. 通过 zmpap 全网爆破查询真实 ip(可靠) 4. 子域名爆破,现在越来越不靠谱了 5. 通过扫描出网站测试文件如 phpinfo,test 等配置文

为了帮助大家更好的学习网络安全,小编给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶...

一款适用于以APP病毒分析、APP漏洞挖掘、APP开发、HW行动/红队/渗透测试团队为场景的移动端(Android、iOS)辅助分析工具,可以帮助APP开发工程师、病毒分析师、漏洞/安全研究员提高工作效率,帮助渗透测试工程师、...

漏洞挖掘篇(进阶·下)

标签: 安全

初学者最好不要上手就去搞漏洞挖掘,因为漏洞挖掘需要很多的系统基础知识和一些理论知识做铺垫,而且难度较大……较合理的途径应该从漏洞利用入手,不妨分析一些公开的CVE漏洞。很多漏洞都有比较好的资料,分析研究...

某医院小程序存在支付漏洞和越权查看他人身份证,手机号,住址等信息。放intruder模块可以跑数据,这里有几万+信息泄露。登陆后点击个人信息,抓包,放到repeter模块,修改strJG参数,6.00修改为0.01。回到首页,...

抓住机会,加入玲珑安全漏洞挖掘班,开启漏洞挖掘之旅!立即报名,src英雄榜上必定有你。

SRC漏洞挖掘

PHP漏洞挖掘(一):PHP基础知识讲解——课程资源百度网盘下载地址,亲测真实有效可用!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

当用户成功添加记录的时候,会将数据存储到数据库中,并用ID值进行标记,当进行删除的操作,就会从数据库调用此ID值进行删除的操作,由于此处没有对用户调用数据的时候,对用户的权限进行限制导致了逻辑越权漏洞。...

em… 这篇文章可能没有像别的大师傅写出来很炫酷的姿势,希望对和我一样的新入门的朋友能产生一些激励,带来新的思路,因为交src总有被忽略的时候,不要灰心丧气,年轻的程序员从来不缺重头再来的勇气!...

漏洞挖掘基础-目录 第一章 靶机环境搭建 0x01 介绍 VMware是一个虚拟PC的软件,可以在现有的操纵系统上虚拟出一个新的硬件环境,相当于模拟出一台新的PC,以此来实现在一台机器上真正同时运行两个独立的操作系统。 ...

源码建站网站 https://down.chinaz.com/ 搜php,找DM建站系统 创建数据库并导入项目的sql文件 create database dm charset utf8MB4; source D:/phpStudy/PHPTutorial/WWW/dmqyjz-v2021.12/import.sql; ......

PHP漏洞挖掘(二):PHP常见漏洞分析——课程资源百度网盘下载,亲测真实有效!包含视频+课程资料.zip,在知识星球中也分享了该资源,知识星球:W小哥

这些项目以Python语言为基础,是一系列多样化的系统。无论是学业预警、自主评测,还是电影推荐、二维码识别,或者是数据加密、信息隐藏,这些项目充分利用了Python语言的优势,为用户提供了高效、灵活的解决方案。 ...

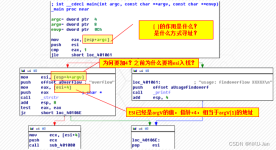

漏洞挖掘基础之格式化字符串 黑客 1年前 (2015-10-24) 8,036 0 0x00 序 格式化字符串漏洞是一个很古老的漏洞了,现在几乎已经见不到这类漏洞的身影,但是作为漏洞分析的初学者来说,还是很有...

洞挖掘技术的总体概览,并针对漏洞挖掘领域中使用较多的污染流传播分析、可达路径分析、符号执 行、Fuzzing测试等技术进行详细阐述,还对混合符号执行和定向Fuzzing等动静态结合的技术进行了介 绍....

推荐文章

- 机器学习之超参数优化 - 网格优化方法(随机网格搜索)_网格搜索参数优化-程序员宅基地

- Lumina网络进入SDN市场-程序员宅基地

- python引用传递的区别_php传值引用的区别-程序员宅基地

- 《TCP/IP详解 卷2》 笔记: 简介_tcpip详解卷二有必要看吗-程序员宅基地

- 饺子播放器Jzvd使用过程中遇到的问题汇总-程序员宅基地

- python- flask current_app详解,与 current_app._get_current_object()的区别以及异步发送邮件实例-程序员宅基地

- 堪比ps的mac修图软件 Pixelmator Pro 2.0.6中文版 支持Silicon M1_pixelmator堆栈-程序员宅基地

- 「USACO2015」 最大流 - 树上差分_usaco 差分-程序员宅基地

- Leetcode #315: 计算右侧小于当前元素的个数_找元素右边比他小的数字-程序员宅基地

- HTTP图解读书笔记(第六章 HTTP首部)响应首部字段_web响应的首部内容-程序员宅基地